威脅 (Threat)

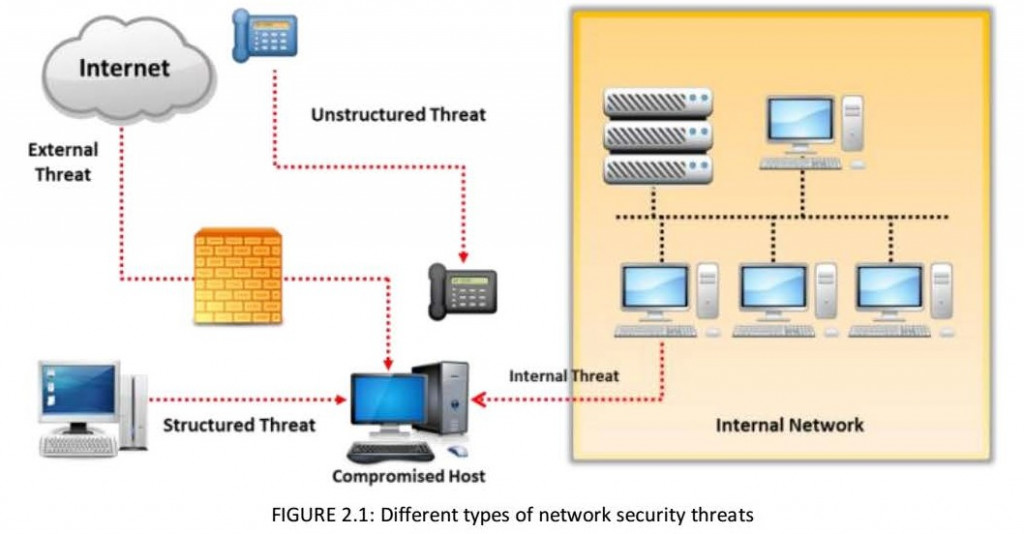

威脅是指可能會對系統、數據或基礎設施造成破壞的潛在事件。這些威脅來自於內部或外部,可能會影響系統的機密性、完整性和可用性。

例子:一個典型的威脅是惡意軟體攻擊,它可能導致數據被損壞或洩露。

漏洞 (Vulnerability)

漏洞是系統中的弱點,這些弱點可能被攻擊者利用來執行未經授權的操作或對系統造成破壞。漏洞可能由系統設計不當或未修補的補丁引起。

例子:如果操作系統的安全漏洞未被修補,攻擊者可能會利用該漏洞來遠程控制設備。

攻擊 (Attack)

攻擊是指攻擊者利用漏洞進行的未經授權行為,其目的是竊取數據或破壞系統運作。

例子:DDoS 攻擊是一種常見的攻擊方式,攻擊者會通過發送大量的請求來使伺服器過載,導致系統癱瘓。

內部威脅 (Internal Threats)

內部威脅來自企業內部,包括員工、承包商等,這些人因其對系統的了解和訪問權限,使得內部威脅更難以預測和防禦。

例子:一名不滿的員工可能會故意刪除公司內部的數據,這將影響企業正常運營。

外部威脅 (External Threats)

外部威脅是來自企業外部的攻擊者,他們利用系統中的漏洞來進行攻擊,通常的目標是竊取數據或破壞系統。

例子:黑客通過釣魚攻擊來獲取用戶登錄憑證,進而入侵企業內部網路。

結構化外部威脅(Structured External Threat)

結構化外部威脅來自高度熟練的個人,他們能迅速識別現存的漏洞,並能自行編寫漏洞利用程式來入侵網路。這些個人或團體通常參與重大詐騙或竊盜案件。

非結構化外部攻擊(Unstructured External Attacks)

非結構化外部威脅則來自缺乏經驗的個人,這些人使用現成的駭客工具和腳本來進行攻擊。這類攻擊通常是為了測試其駭客技能,但對組織可能造成嚴重的損害。

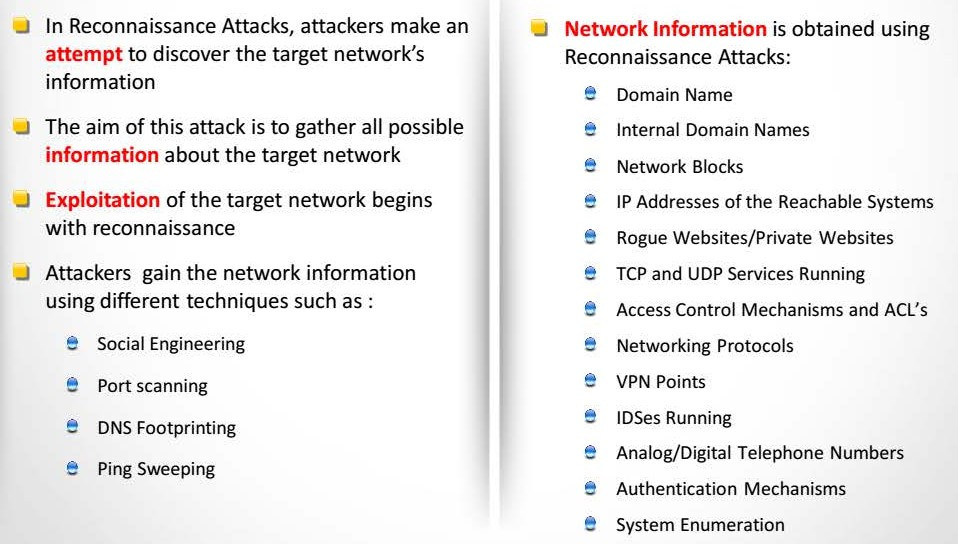

- 偵察攻擊 (Reconnaissance Attack):偵察攻擊是攻擊者在發動實際攻擊前,先收集有關目標系統或網路的詳細資訊,從而識別出潛在的弱點。這些資料包括 IP 位址、開放端口、正在運行的服務等。

例子:攻擊者使用 Nmap 工具對目標網路進行端口掃描,尋找可以利用的開放端口。

- 拒絕服務攻擊 (Denial-of-Service Attack, DoS):拒絕服務攻擊是攻擊者通過發送大量的無效請求,使伺服器過載,導致無法處理合法用戶的請求,進而導致服務中斷。

例子:攻擊者向新聞網站發送大量請求,最終使網站無法提供服務。

- 存取攻擊 (Access Attacks):在取得有關目標網路的訊息後,攻擊者會嘗試使用各種利用技術來獲取系統的存取權限。這些是為了獲取系統或網路存取權而進行的嘗試,稱為存取攻擊,包括未經授權的存取、暴力破解、權限提升、中間人攻擊等。

- 惡意軟體攻擊 (Malware Attacks):惡意軟體攻擊會直接或間接影響系統或網路的運作,對網路功能產生不利影響。惡意軟體是一種對電腦系統構成威脅的程式或檔案。不同類型的惡意軟體包括木馬 (Trojans)、病毒 (Viruses) 和蠕蟲 (Worms)。

在偵察攻擊中,攻擊者會嘗試發現目標網路的所有可能訊息,包括訊息系統、服務以及網路中可能存在的漏洞。

偵察攻擊的主要目標是收集目標的網路訊息、系統訊息和組織訊息。通過在不同的網路層級進行偵察,攻擊者可以獲取網路區塊、網路服務和應用程式、系統架構、入侵偵測系統、特定的 IP 位址以及存取控制機制等訊息。偵察攻擊還能讓攻擊者收集到員工的姓名、電話號碼、聯繫地址、職稱和工作經驗等訊息,這些訊息可能導致社交工程攻擊和進一步的入侵行為。

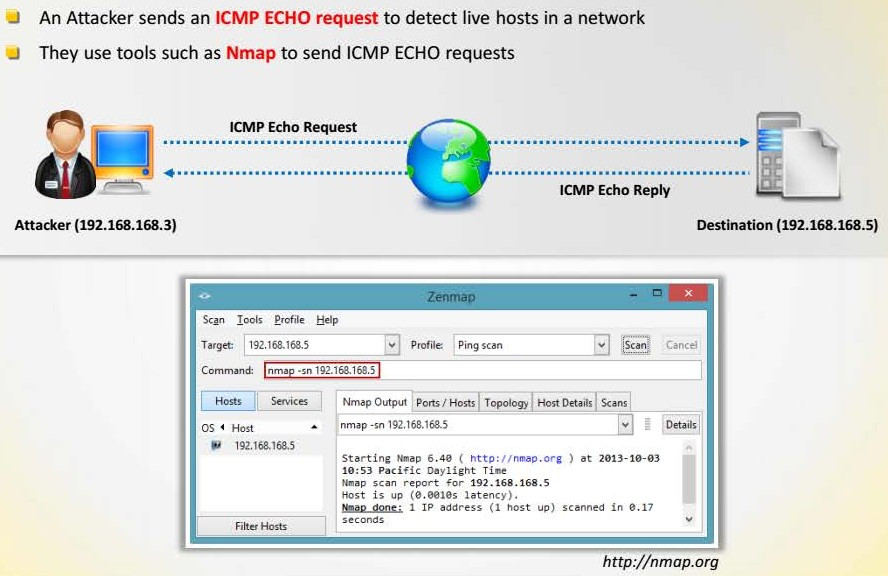

網際網路控制訊息協定掃描技術(ICMP Scanning) 一次針對一個主機系統工作。它使用ping工具或第三方工具向單個主機發送ICMP回聲請求(ECHO Request)。如果主機在線,它會返回ICMP回聲回應(ECHOReply)。這種技術還可以定位活動設備,或者確定ICMP是否能通過防火牆。

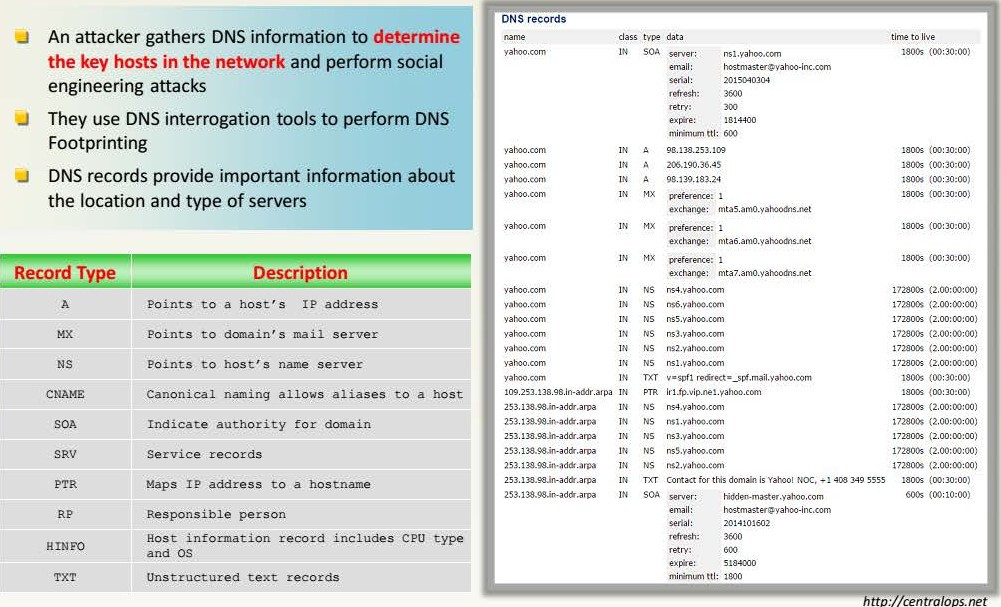

DNS足跡分析(DNS Footprinting) 揭示了有關DNS區域的訊息。DNS區域數據包括DNS網域名稱、計算機名稱、IP 位址以及有關特定網路的更多訊息。

攻擊者利用這些DNS資訊來確定網路中的關鍵主機,然後進行社交工程攻擊以蒐集更多訊息。

當攻擊者使用DNS探詢工具查詢DNS伺服器時,伺服器會回應一個包含目標DNS資訊的記錄結構。

這些DNS記錄提供有關伺服器位置和類型的重要訊息。

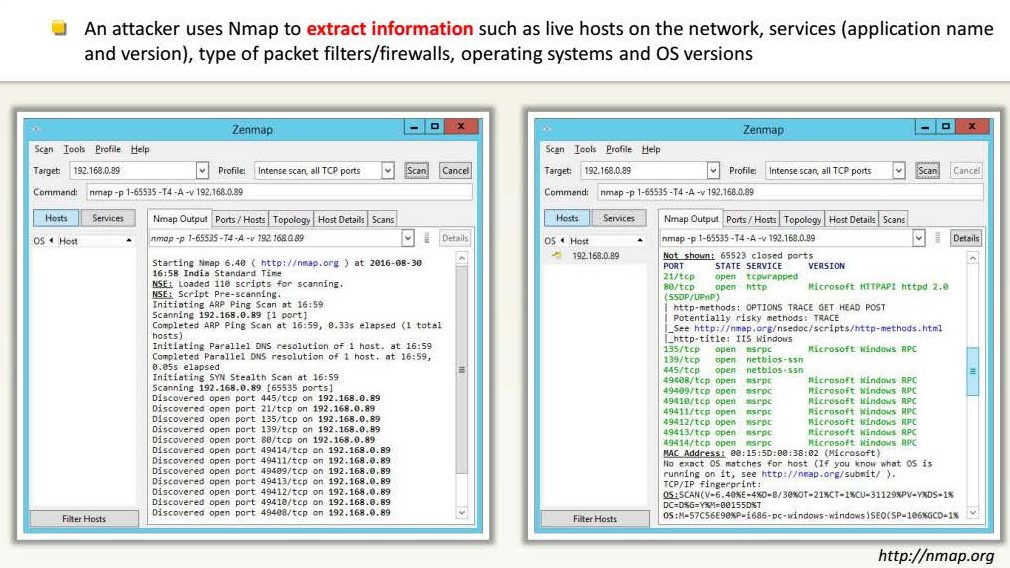

Nmap是一款用於網路發現和安全審核的工具 ,也是攻擊者用來進行網路發現的最受歡迎工具之一。攻擊者通常使用Nmap工具從目標中提取所有必要的訊息。

攻擊者使用Nmap來確定網路中有哪些主機可用,這些主機提供了哪些服務(包括應用名稱和版本)、運行的是什麼操作系統(以及操作系統版本)、使用了哪種類型的封包過濾器或防火牆,還有其他數十種網路特徵。

許多的網路管理員也發現這款工具對於安全審核任務非常有用,例如進行網路資產盤點、管理服務升級計劃,以及監控主機或服務的運行時間。

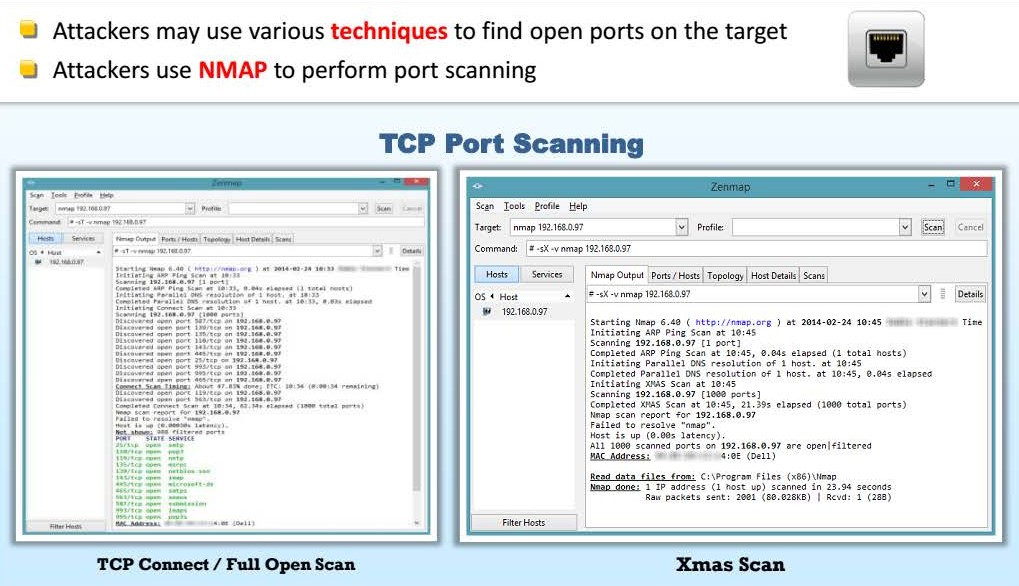

端口掃描(Port Scanning) 是透過發送一系列訊息來檢查目標計算機上運行的服務,並嘗試入侵的過程。

端口掃描涉及連接或探測目標系統上的TCP和UDP端口,以確定這些服務是否正在運行或處於監聽狀態。

監聽狀態提供了有關操作系統和當前正在使用的應用程式的訊息。

有時處於監聽狀態的活動服務可能允許未經授權的用戶存取配置不當的系統或運行有漏洞的軟體。

端口掃描技術有助於識別並列出目標伺服器或主機上的所有開放端口。

攻擊者使用各種端口掃描工具,例如Nmap、Netscan Tools Pro、SuperScan和PRTG網路監控工具,來檢測目標上的開放端口,幫助攻擊者探測目標網路上的伺服器或主機,以查找開放端口成為惡意軟體進入系統的入口。

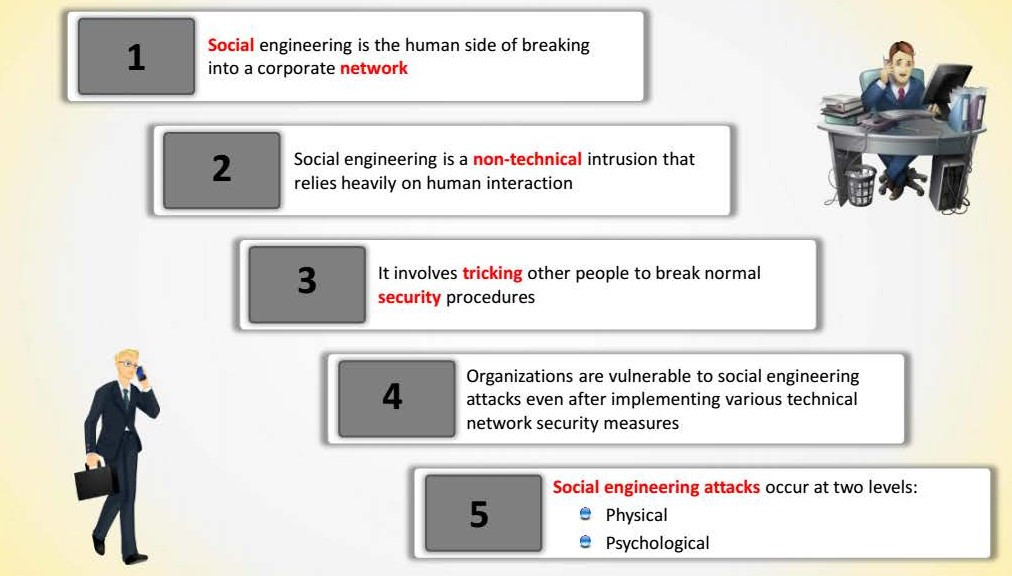

社交工程(Social Engineering) 是欺騙人們提供個人或商業訊息的技術,也是入侵者選擇進入一個組織的方式之一,入侵者通過與員工建立信任關係來獲取未經授權的存取權限。社交工程指的是影響和說服人們洩露敏感訊息的方式,以便進行某些惡意行動,通過社交工程的手段,攻擊者可以欺騙和操縱受害者,從而獲取機密訊息、授權細節和存取權限。他們可以找出哪些人正在休假或即將休假,這些人在哪裡工作,組織內的安全措施,或者只是聆聽員工談論他們的一天工作。

攻擊者可以輕易通過社交工程手段突破組織的安全防線。當員工被陌生人「社交工程」時,組織採取的所有安全措施都會變得無效。一些社交工程的例子包括無意中回答陌生人的問題、回覆垃圾郵件、在同事面前吹噓自己,甚至回答電話中的問題也可能導致社交工程攻擊。員工必須接受適當的培訓,學會識別這些手段,並在必要時學會如何應對。

在執行社交工程攻擊之前,攻擊者會從各種來源蒐集有關目標組織的訊息,例如:

社交工程攻擊可以分為兩種類型: 基於人類的攻擊 和 基於電腦的攻擊

基於人類的攻擊需要入侵者的實體存在,以從目標人員中提取個人訊息。

而基於電腦的攻擊則通過操作其他系統來遠端獲取用戶憑證。